Como algunos ya sabréis hoy me he decidido a instalar Windows10 Technical Preview y lo he estado probando un rato bastante lago y bueno, tampoco quería escribir mas primeras impresiones tal cual [

ya que hay muchos blog y mas famosos] que el mio que ya lo han hecho. Así que, os voy a enseñar una de las opciones de seguridad que mas me han encantado de esta nueva versión.

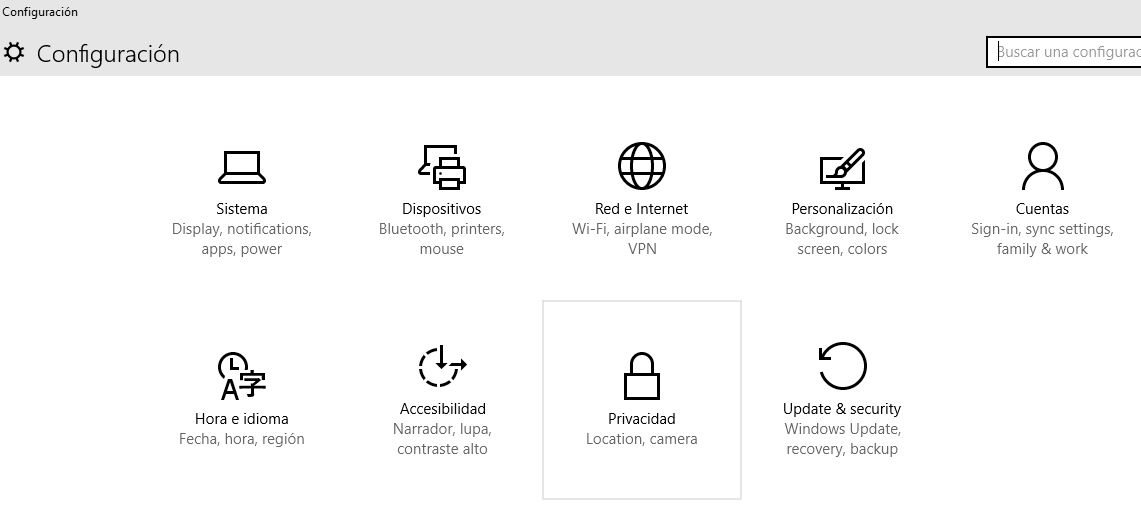

Si nos dirigimos al apartado configuración haciendo clic, previamente, en el nuevo botón de inicio veremos que existe una sección llamada privacidad.

En esta sección podremos cambiar la configuración del micro, de la cámara web y de nuestra privacidad en general como a nosotros nos apetezca. Pudiendo incluso desactivarlas completamente para que seamos nosotros los que la activemos cuando queramos. Está claro que siempre habrán formas maliciosas para hacer que ese botón no sirva para nada paro me parece que es una solución bastante adaptada al publico de ahora.

¿Que ha pasado con el Keylogger que llevan estas Previews? Si, dije que no lo iba a probar hasta que no lo quitaran. Pero, dentro de este menú puedes desactivarlo tu mismo si quieres así que bien Windows, has ganado esta vez.

Pero también nos lo dejan en ingles eh, como saben los tíos que no lo entendemos ... xD

Espero que vosotros también los proveéis.

Sed Buenos.